El firewall es un programa que permite establecer una muralla de seguridad que le permite a la computadora sobre guardar la informacion cuando esta conectada a una red o internet.

Es algo asi como una barrera que permite detener ataques internos y externos por parte de piratas informaticos, new bies y lammers. Sin embargo, dentro de sus configuraciones avanzadas nos permite realizar diferentes tipos de acciones que nos ayuda a elevar la seguridad nuestro equipo.

El dia de hoy, en este documento paso a paso explicare como crear una regla (Que aplica para Windows 7) para evitar que nuestro equipo responda a solicitudes de eco entrante (Ping).

Pero, ¿Que ganamos con esto?

Que ningun usuario malintencionado logre descubrir que estamos activos en la red en la que el esta llevando un scanning.

!Va! te explico mejor, los que conocemos de seguridad y de como "hackear" ciertas cosas sabemos que existe un procedimiento para poder lograr un objetivo.

Dentro de este procedimiento la primer fase es sin duda la de Information Gathering o recopilacion de informacion. Una tecnica que te permite obtener datos de un objetivo a atacar.

- Direcciones IPv4

- Direcciones IPv6

- Bloques de Red y Sub Red

- Sistemas Operativos, Versiones y Arquitecturas

- Puertos Abiertos y Aplicaciones Atravez de Ellos

- DNS Consultados

- Diagramas de Red

- Dispositivos de Seguridad (Firewalls, IDS, HIDS, etc)

No obstante, dependiendo del escenario en el que se encuentre un atacante el procedimiento puede variar, y digo esto por que muchas veces si no se esta en una red corporativa y solo se intenta atacar una escuela, solo basta con conectarnos a la red interna y comenzar el escaneo masivo.

El scanning es una tecnica que es utilizada para tratar de encontrar canales de comunicacion suceptibles de ser explotados, y entre otras cosas permite.

- Descubrir equipos activos en la red

- Puertos abiertos y aplicaciones que corren atravez de ellos

- Version de Sistemas Operativos y arquitecturas

- Vulnerabilidades criticas, importantes, moderadas y bajas.

!Prosigamos! dentro del scanning un requisito indispensable es crear perfiles de los equipos para saber por donde y como tenemos que como tenemos que atacarlos.

El primer paso del scanning es sin duda el de detectar equipos "vivos" o que es lo mismo encendidos en la red para posteriormente analizarlo en profundidad y terminar teniendo acceso total al sistema con los mismos privilegios que el usuario que haya iniciado la sesion, osea administrativos.

En palabras sencillas, como atacante necesitamos una herramienta muy facil de conseguir llamada Nmap (Escaner de redes) y hacer un escaneo de Solo Ping a todo el segmento de red para ver quien esta "Vivo" activo o para que entiendas mejor conectados a nuestro mismo router que nos da acceso a internet.

Pero ¿Como evitar ser investigados? !Facil! con la ayuda de una regla que aplicaremos en el firewall, misma que ayudara al equipo a no responder a sondeos de escaneo de ICMP, o que es lo mismo no delatara nuestra presencia en la red haciendonos practicamente invisibles.

- Inicio

- Buscar programas y archivos

- Escribimos Firewall

- Damos clic sobre el

- Seleccionamos "Configuracion avanzada"

- Dejamos todo por defecto

- Siguiente

En la ventana de arriba nos permite especificar si se aplica la regla para el dominio, es decir, cuando el equipo esta conectado a un dominio corporativo.

Privado que no es otra cosa que una red de area local LAN.

Publico cuando el equipo esta conectado a internet.

- Terminamos por asignarle un nombre

- Clic en Finalizar

Por ultimo, podemos verificar que la regla ha sido creada exitosamente en el firewall de Windows.

Procedemos a hacer una prueba desde un equipo con Windows XP para ver si el equipo basado en Windows 7 responde al sondeo de tipo Ping.

"Tiempo de espera agotado para esta solicitud" indica que el equipo no responde al escaneo que posiblemente de forma malintencionada se podria estar llevando acabo.

Es importante mencionar que programas como Nmap podrian mediante otras tecnicas encontrar nuestro equipo en la red, no obstante, muchos usuarios desisten de usarlo.

Que ningun usuario malintencionado logre descubrir que estamos activos en la red en la que el esta llevando un scanning.

!Va! te explico mejor, los que conocemos de seguridad y de como "hackear" ciertas cosas sabemos que existe un procedimiento para poder lograr un objetivo.

Dentro de este procedimiento la primer fase es sin duda la de Information Gathering o recopilacion de informacion. Una tecnica que te permite obtener datos de un objetivo a atacar.

- Direcciones IPv4

- Direcciones IPv6

- Bloques de Red y Sub Red

- Sistemas Operativos, Versiones y Arquitecturas

- Puertos Abiertos y Aplicaciones Atravez de Ellos

- DNS Consultados

- Diagramas de Red

- Dispositivos de Seguridad (Firewalls, IDS, HIDS, etc)

No obstante, dependiendo del escenario en el que se encuentre un atacante el procedimiento puede variar, y digo esto por que muchas veces si no se esta en una red corporativa y solo se intenta atacar una escuela, solo basta con conectarnos a la red interna y comenzar el escaneo masivo.

El scanning es una tecnica que es utilizada para tratar de encontrar canales de comunicacion suceptibles de ser explotados, y entre otras cosas permite.

- Descubrir equipos activos en la red

- Puertos abiertos y aplicaciones que corren atravez de ellos

- Version de Sistemas Operativos y arquitecturas

- Vulnerabilidades criticas, importantes, moderadas y bajas.

!Prosigamos! dentro del scanning un requisito indispensable es crear perfiles de los equipos para saber por donde y como tenemos que como tenemos que atacarlos.

El primer paso del scanning es sin duda el de detectar equipos "vivos" o que es lo mismo encendidos en la red para posteriormente analizarlo en profundidad y terminar teniendo acceso total al sistema con los mismos privilegios que el usuario que haya iniciado la sesion, osea administrativos.

En palabras sencillas, como atacante necesitamos una herramienta muy facil de conseguir llamada Nmap (Escaner de redes) y hacer un escaneo de Solo Ping a todo el segmento de red para ver quien esta "Vivo" activo o para que entiendas mejor conectados a nuestro mismo router que nos da acceso a internet.

Pero ¿Como evitar ser investigados? !Facil! con la ayuda de una regla que aplicaremos en el firewall, misma que ayudara al equipo a no responder a sondeos de escaneo de ICMP, o que es lo mismo no delatara nuestra presencia en la red haciendonos practicamente invisibles.

- Inicio

- Buscar programas y archivos

- Escribimos Firewall

- Damos clic sobre el

- Seleccionamos "Configuracion avanzada"

- Clic en Reglas de Entrada > Nueva Regla

- En tipo de regla a crear "Personalizada"

- Clic en Siguiente

- Esta regla se aplica para todos los programas

- Siguiente

- Esta regla se aplica para el protocolo ICMPv4

- Seleccionarlo de la lista Tipo de Protocolo

- Siguiente

- En la siguiente ventana dejamos por defecto las opciones de que la regla se aplica para IP's locales y Remotas

- En medida a tomar cuando se intenta establecer la conexion

- Clic en Bloquear la conexion

- Siguiente

- En el apartado ¿Cuando se aplica esta regla?- Dejamos todo por defecto

- Siguiente

En la ventana de arriba nos permite especificar si se aplica la regla para el dominio, es decir, cuando el equipo esta conectado a un dominio corporativo.

Privado que no es otra cosa que una red de area local LAN.

Publico cuando el equipo esta conectado a internet.

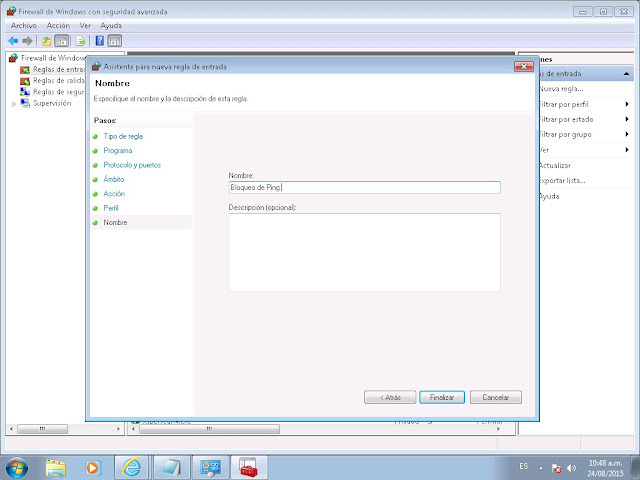

- Terminamos por asignarle un nombre

- Clic en Finalizar

Por ultimo, podemos verificar que la regla ha sido creada exitosamente en el firewall de Windows.

Procedemos a hacer una prueba desde un equipo con Windows XP para ver si el equipo basado en Windows 7 responde al sondeo de tipo Ping.

"Tiempo de espera agotado para esta solicitud" indica que el equipo no responde al escaneo que posiblemente de forma malintencionada se podria estar llevando acabo.

Es importante mencionar que programas como Nmap podrian mediante otras tecnicas encontrar nuestro equipo en la red, no obstante, muchos usuarios desisten de usarlo.