Existen muchas aplicaciones que permiten a un usuario avanzado dar asistencia remota a un usuario de conocimiento bajo, entre las que conozco (aunque son muchas) son la de teamviewer.

Esta aplicación te permite conectarte a un escritorio remoto para dar asistencia, ya sea de forma local en la misma red LAN o a través de Internet.

No obstante, el día de hoy utilizaremos una herramienta propia de Windows que te permite dar y recibir asistencia remota, claro esta sin importar el nivel de conocimientos que tengas.

PASOS A SEGUIR POR PARTE DEL USUARIO QUE SOLICITA LA ASISTENCIA

- Clic en inicio

- Escribir "Asistencia Remota" en buscar programas y archivos

- Clic en "Asistencia Remota de Windows"

Una vez hecho esto se nos muestra el cuadro de dialogo donde se nos pregunta que deseamos hacer, si dar o prestar ayuda.

En primer lugar, nos pondremos en la situación de un usuario que pide ayuda, por lo tanto, seleccionamos.

- Invitar a una persona de confianza para ayudarle.

Después de esto se nos pregunta como deseamos invitar a la persona de confianza.

- Clic en "Guardar esta invitación como un archivo"

- Clic en "Guardar"

El siguiente paso es proporcionarle al invitado el archivo de invitación y la contraseña que se nos muestra a continuación.

Es importante mencionar que el archivo de invitación se puede enviar a través de correo electrónico, se pueden almacenar en un recurso compartido en red o en algún dispositivo de almacenamiento masivo.

Hasta este ultimo paso, como usuarios necesitados de ayuda solo nos bastaría esperar la asistencia para la solución de nuestro problema.

PASOS A SEGUIR POR PARTE DEL USUARIO QUE RESPONDE A LA ASISTENCIA REMOTA

Existen dos formas de responder a una solicitud de una asistencia remota cuando se nos solicita ayuda.

La primera es dando doble clic sobre el archivo de invitación y escribiendo la contraseña que se nos proporciono.

La segunda es abrir directamente el programa de Asistencia Remota y seguir los pasos que se nos preguntan.

Nosotros, optaremos por la segunda.

- Clic Inicio

- Escribir Asistencia Remota

- Clic en Asistencia Remota de Windows

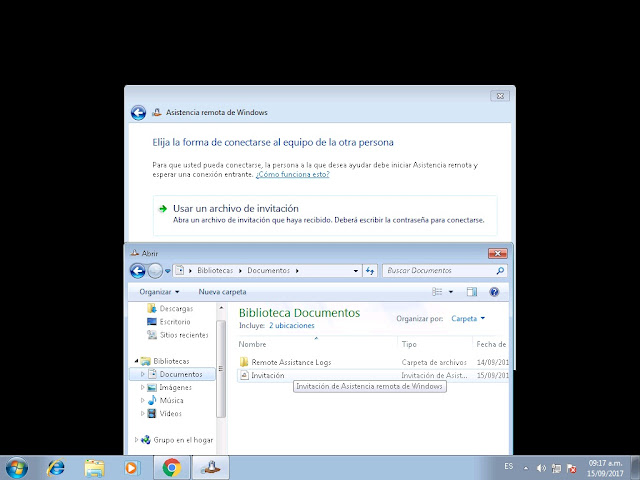

Nuevamente se nos presenta el cuadro de dialogo de bienvenida donde se nos pregunta si deseamos pedir u ofrecer ayuda, donde en este caso seremos quien ayudemos a un usuario en particular.

- Clic "Ayudar a una persona que solicito su asistencia"

- Clic en "Usar un archivo de invitación"

Importante: Seleccionarlo donde lo almacenaron.

Una vez seleccionado se nos pedirá la contraseña que el usuario nos proporciono junto con la invitación.

Y al dar "Aceptar" el programa se pone a la espera de que el usuario remoto acepte la conexión.

En la siguiente imagen se muestra el cuadro de dialogo que el usuario quien solicita ayuda visualizaría en su equipo, todo con el fin de aceptar o negar la petición de conexión.

Una vez hecho esto podremos ver el escritorio remoto del usuario y debemos proceder a solicitar el control remoto y esperar a que el usuario haga la confirmación donde acepta cedernos el permiso.

Ya finalizado este paso con la confirmación del usuario tendremos acceso total al equipo remoto para prestar la ayuda que se nos ha solicitado.

Como a forma de resumen es importante mencionar algunas cosas.

1- La herramienta de Asistencia Remota funciona muy bien de forma local sin la necesidad de configuraciones extras.

2- Si se desea usar este programa para dar asistencia a través de Internet se tendría que hacer mapeo de puertos en ambos router's, del usuario que pide ayuda así como el que ofrece.

3- Una vez establecida la conexión se puede interactuar con el usuario mediante un chat.